主页 > imtoken安卓版下载官网 > 快点!阅读本文,了解如何与挖矿病毒说“再见”!

快点!阅读本文,了解如何与挖矿病毒说“再见”!

滴滴滴

你不知道什么是“挖矿”?

你还对“挖矿病毒”的危害一无所知?

耐心看完这篇文章你就明白了!

01

国家政策要求

为有效防范和应对盲目无序开展虚拟货币挖矿活动带来的风险隐患,助力实现碳达峰、碳中和目标,自2021年9月起,国家多个部门联合发布《通知》 《关于整治虚拟货币“挖矿”活动的通知》和《关于进一步防范化解虚拟货币交易炒作风险的通知》,要求加强对虚拟货币“挖矿”活动上下游产业链监管,严禁开展以数据中心为名的虚拟货币“挖矿”活动。省、市、区县政府及相关行业纷纷响应。

学校于2022年3月发布《关于禁止利用校园网络进行虚拟货币“挖矿”活动的通知》,要求全校各单位对虚拟货币“挖矿”活动进行全面自查。

学校通过监控发现,校园网内部分终端或服务器存在“挖矿”行为,均感染了“挖矿”木马,导致设备被动挖矿。病毒软件和弱密码等高危漏洞被植入“挖矿”木马。

特别注意:校园内的“挖矿”活动不仅影响相关设备的运行,还会对其他相关设备、校园网络运行乃至科研工作产生一定影响。学校禁止在办公室、实验室、机房、学生宿舍等校园网络环境中进行虚拟货币“挖矿”活动,不参与、协助或支持任何个人或组织进行虚拟货币“挖矿”活动。

未来,学校将加强对虚拟货币“挖矿”行为的技术检测。如发现“挖矿”行为,学校将直接封禁涉案设备IP和互联网账号,直至相关人员完成整改。该设备多次被发现存在“挖矿”行为,学校将及时通知相关单位。一经发现存在故意“挖矿”行为,学校将向上级部门报告,严肃处理。

02

虚拟货币“挖矿”的定义

虚拟货币“挖矿”是利用计算机设备资源(如算力、网络带宽、硬盘存储等)来解决复杂数学运算的过程,从而产生去中心化虚拟货币的行为。基于区块链技术的货币。 Square为主,通过交易市场可以买卖虚拟货币,从而获得大额的货币收益。

03

虚拟货币“挖矿”的危害

直接伤害

1.主机长时间执行高性能计算,浪费网络带宽,占用高CPU和内存,无法及时处理正常的用户请求或任务。

2.增加功耗,加速电脑CPU、内存等硬件的老化速度。

潜在危害

1.黑客通过挖矿程序窃取机密信息,如机密文件、关键资产用户名和密码等,导致校园IT资产进一步损失。

2.黑客控制主机作为“肉鸡”攻击互联网上的其他单位,违反了网络安全法。

3.黑客以被控机器为跳板,不断渗透业务系统区域,造成更严重的网络安全攻击。

04

如何找到病毒

1

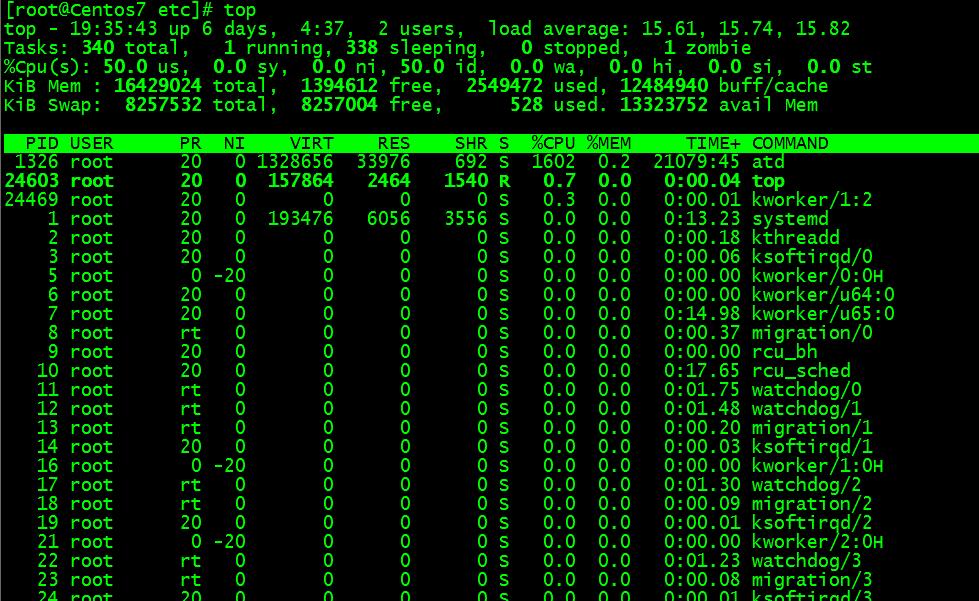

查看进程

p>

通常,“挖矿”进程在运行时 CPU 使用率较高。可以查看当前运行的进程,看看是否有CPU占用率高的进程。

2

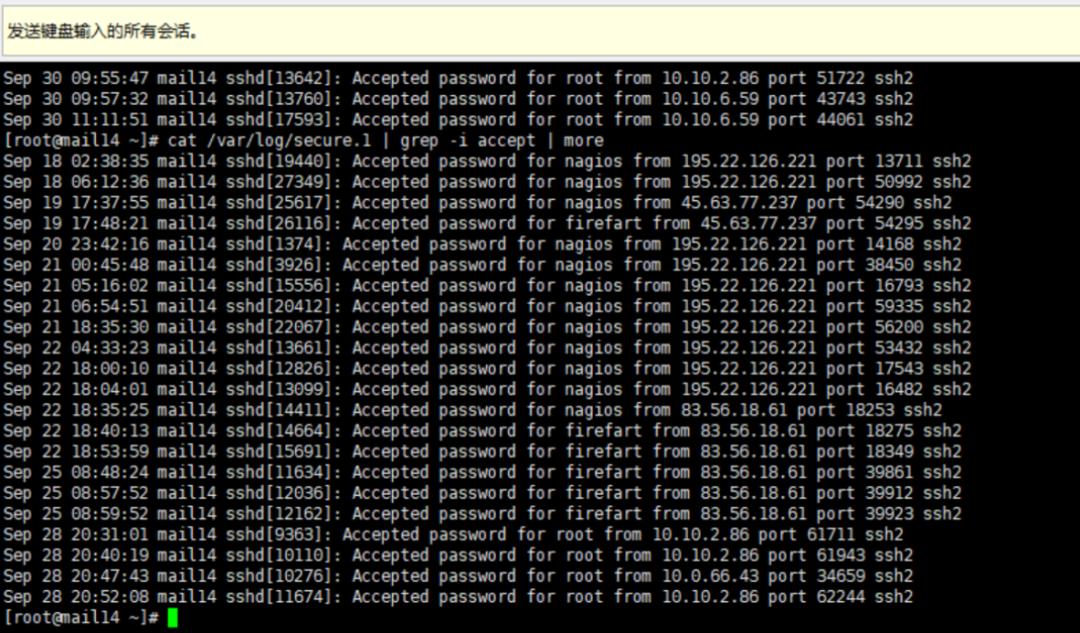

查看安全日志

如果病毒没有清理日志,可以在日志中找到Traces。通过安全日志查找可疑登录IP什么是虚拟货币挖矿活动,然后继续查找病毒。

3

查看历史命令

如果没有清除历史命令,可能会有一些线索。通过历史命令查找和下载样本,执行样本指令。

4

查看计时脚本

如果挖矿病毒需要定期启动,那么在计时脚本中也会有一些信息可用。通过查看计时器 crontab 来查找病毒。

05

个人处理挖矿病毒

1.在个人电脑上安装专业杀毒软件,进行终端检测应急,验证终端是否感染了挖矿病毒,通过杀毒软件扫描杀毒。

2.在网页上发现了一些挖矿发现。当用户访问链接到马的网站时,它会被加载到浏览器中进行挖掘。关闭浏览器后,挖矿消失,同时挖矿程序不驻留在原盘,无法被病毒检测工具查杀。您可以使用TCP监控网络软件查看谁在与平台标记的矿池服务器进行通信。分析后什么是虚拟货币挖矿活动,进行调查取证,然后进行针对性的查杀。

3.如果不能扫码杀,可以直接重装系统。

06

预防措施

1.安装杀毒软件

安装杀毒软件,更新病毒库,进行杀毒。

2.避免使用弱密码

避免使用弱密码,避免在多个系统上使用相同的密码。

3.关闭应用服务

关闭Windows共享服务、远程桌面控制等不必要的服务

4.应用安装

不要安装无法识别和有风险的应用程序;尝试从常规应用商店下载应用。

5.提高网络安全意识

请勿使用来源不明的U盘、移动硬盘等存储设备;

不要点击来源不明的邮件和附件;

请勿下载来源不明的破解软件;

不要连接公网,也不要让内网访问来历不明的外网设备。